2023.05.24 - [네트워크 수업/Docker] - Cisco ASA Firewall.pdf 23.05.24

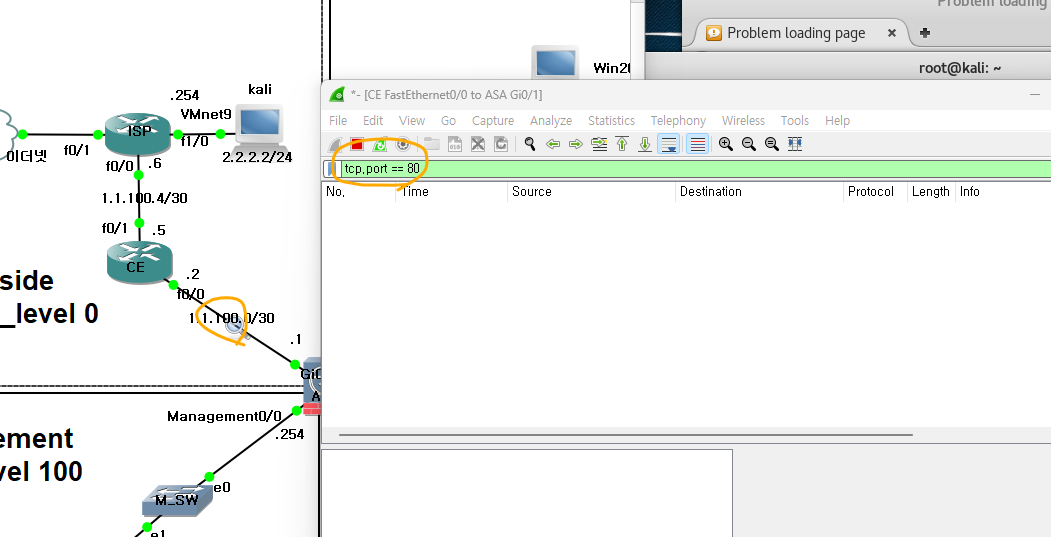

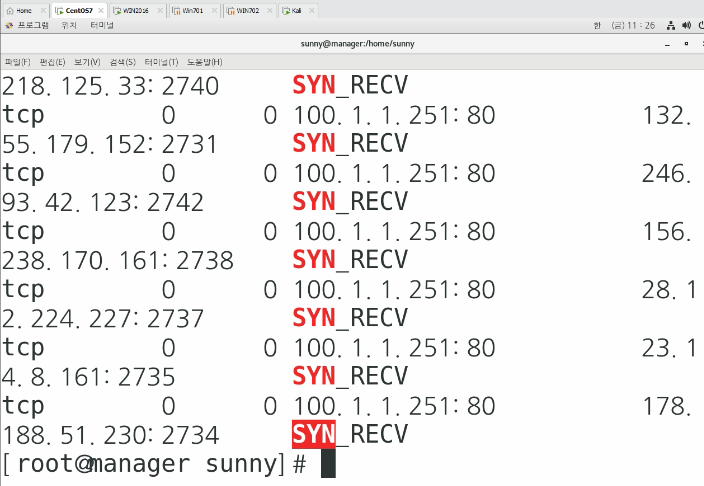

kali에서 공격하는 명령

hping3 --rand-source www.kedu.edu -p 80 -S

tcp는 3hand-shaking

syn를 주면 ack를 줘야하는데 무시하는것.

보내는 주소가 다 다르지만 하나의 아이피이다. syn가 계속 열려있다. = 서버가 과부화되는것.

이것이 바로 tcp syn flooding 공격 ==> 방화벽도 못막아서 관리자가 수동으로 막아야한다.

ASA>>

ASA(cfg-call-home-profile)# class-map HTTP_C

ASA(config-cmap)#

ASA(config-cmap)# match port tcp eq 80

ASA(config-cmap)#

Warning: ASAv platform license state is Unlicensed.

Install ASAv platform license for full functionality.

ASA(config-cmap)# policy-map Deny_Syn_FLood

ASA(config-pmap)# class HTTP_C

ASA(config-pmap-c)# set connection embryonic-conn-max 10

ASA(config-if)# service-policy Deny_Syn_Flood interface Outside

KAIL>>

hping3 --rand-source www.kedu.edu -p 80 -S

telnet이 빠져나가나 안나가나 보기 위한 명령어 (결과는 방화벽을 우회하면서 빠져나간다.)

ISP(config)#line vty 0 4

ISP(config-line)#password cisco

ISP(config-line)#exit

엥 된다;;;

ASA(config)# access-list INSIDE_IN line 4 extended deny tcp object-group HQ_IN_NET any eq 23

안된다!

CE(config)#ip nat inside source static tcp 1.1.100.6 23 1.1.100.2 80

밑에서 80으로 오면 CE f0/0 은 ISP의 f0/0의 주소로 NAT돌려서 바꾼다.

CE(config)# int f0/0

CE(config)# ip nat outside

CE(config)# int f0/1

CE(config)# ip nat inside

방화벽을 통과했다...!!!! ISP로 도착했다! 이제 ISP를 뚫고 들어가서 동작할수있다..ㅎ

'네트워크 수업 > Docker' 카테고리의 다른 글

| 23.05.30 L3스위치 연결 (0) | 2023.05.30 |

|---|---|

| ASA 23.05.26 (0) | 2023.05.26 |

| ASA 23.05.23 (0) | 2023.05.25 |

| Cisco ASA Firewall 23.05.24 (0) | 2023.05.24 |

| Docker Image (0) | 2023.05.18 |

댓글