1. Object

▪ 특정 Network 혹은 Service 를 Object로 정의하여 사용이 가능하며 Network 와 Service object로 구분한다.

<Ex 1> 다음 IP 대역을 'Network-Object'로 설정하시오.

• 200.1.1.0/24 (영업부)

• 200.2.2.0/24 (관리부)

• 200.2.3.0/24 (인사부)

• 200.2.4.0/24 (IT 지원팀)

• 100.1.1.250 (DNS)

• 100.1.1.251 (Web)

• 100.1.1.252 (FTP)

• 100.1.1.253 (Mail)

<ASA>

Object network Sales

subnet 200.1.1.0 255.255.255.0

!

object network MGR

subnet 200.2.2.0 255.255.255.0

!

object network HR

subnet 200.2.3.0 255.255.255.0

!

object network IT_Support

subnet 200.2.4.0 255.255.255.0

!

object network DNS_SVR

host 100.1.1.250

!

object network WEB_SVR

host 100.1.1.251

!

object network FTP_SVR

host 100.1.1.252

!

object network MAIL_SVR

host 100.1.1.253

<Ex 2> FTP, DNS Service object를 설정하시오.

object service DNS_P

service udp destination eq 53

!

object service FTP_p

service tcp destination eq 21

2. Object-Group

다수의 Network/Protocol/Service 등을 묶어서 하나의 object-group으로 정의할 수 있다. 또한 object/object-group를 포함하는 것도 가능하다.

<Ex 1> 다음 network 대역을 본사 Network 대역으로 object-group을 사용하여 정의하시오.

- 200.1.1.0/24 (영업부)

- 200.2.2.0/24 (관리부)

- 200.2.3.0/24 (인사부)

- 200.2.4.0/24 (IT 지원팀)

<ASA>

object-group network HQ_IN_NET

network-object object Sales

network-object object MGR

network-object object HR

network-object object IT_Support

- Verify -

clear configure object

show run object-group

<Ex 2> 다음 조건에 맞도록 Service Object-group를 설정하시오.

- Web Service : HTTP, HTTPs

- Mail Service : SMTP, POP3, IMAP

<ASA>

Object-group service WEB_S

service-object tcp destination eq 80

service-object tcp destination eq 443

Object-group service MAIL_S

service-object tcp destination eq 25

service-object tcp destination eq 110

service-object tcp destination eq 143

sh run object-group

** 기존 설정 삭제

clear config access-list

show run access-list

show run access-group

◈ Object & Object-group 를사용한 Access-list 설정

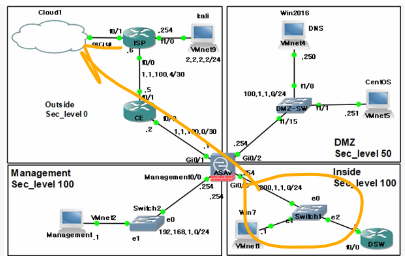

▪ HQ Inside에는 영업부/관리부/인사부/IT 지원팀이 모두 포함되어 있다고 가정한다.

1. Inside -> DMZ // DNS / Web / FTP / Mail 서비스 접근 허용

2. Inside -> Outside // 모든 서비스 접근 허용

3. DMZ -> Inside // 모든 접근 차단.

4. DMZ -> Outside // DNS / SMTP 서비스

5. Outside -> DMZ // DNS / WEB / Mail 서비스 접근 허용

6. Outside -> Inside // 모든 접근 차단.

-----------------------------------

2. Inside -> Outside // 모든 서비스 접근 허용

4. DMZ -> Outside // DNS / SMTP 서비스 ==>알아봐다주는 서버는 이 두개밖에 없다.

5. Outside -> DMZ // DNS / WEB / Mail 서비스 접근 허용

Kali에서 web도 되어야하고 Mail도 되어야한다.

6. Outside -> Inside // 모든 접근 차단.

kali에서 inside쪽으로 들어오는 일은 해킹밖에 없다.

<ASA>

1. Inside -> DMZ // DNS / Web / FTP / Mail 서비스 접근 허용

access-list INSIDE_IN permit object DNS_P object-group HQ_IN_NET object DNS_SVR //DNS

access-list INSIDE_IN permit object-group WEB_S object-group HQ_IN_

NET object WEB_SVR //WEB

access-list INSIDE_IN permit object FTP_P object-group HQ_IN_NET object FTP_SVR //FTP

access-list INSIDE_IN permit object-group MAIL_S object-group HQ_IN_NET object MAIL_SVR //pdf 틀리니까 주의요

access-list INSIDE_IN deny ip object-group HQ_IN_NET 100.1.1.0 255.255.255.0 // deny any any 라고 하면 위로가는 방향 전부다 막힌다. (g0/0에 nameif 로 Inside를 줬기 때문에) 그래서 저렇게 넣어줘야함.

access-group INSIDE_IN in interface Inside //INSIDE_IN을 인바운드로 걸어라

2. Inside -> Outside // 모든 서비스 접근 허용

<asa>

access-list INSIDE_IN permit ip any any

access-group INSIDE_IN in interface Inside //pdf에는 INSIDE라고 되어있으니 Inside라고 적는것 주의요.

3. DMZ -> Inside // 모든 접근 차단

그냥 내버려두면 차단

4. DMZ -> Outside // DNS / SMTP 서비스 ==>알아봐다주는 서버는 이 두개밖에 없다.

access-list DMZ_IN permit object DNS_P 100.1.1.0 255.255.255.0 any

중간과제]

DMZ 네트워크를 object로 묶으시오 object 명을 DMZ_NET으로 한다.

Object network DMZ_NET

subnet 100.1.1.0 255.255.255.0

그럼 위에거를 이렇게 바꿔줘야한다.

access-list DMZ_IN permit object DNS_P object DMZ_NET any

access-list DMZ_IN permit tcp object DMZ_NET any eq 25

access-list DMZ_IN deny ip any any

access-group DMZ_IN in interface DMZ

5. Outside -> DMZ // DNS / WEB / Mail 서비스 접근 허용

access-list OUTSIDE_IN permit object DNS_P any object DNS_SVR

access-list OUTSIDE_IN permit object-group WEB_S any object WEB_SVR

access-list OUTSIDE_IN permit object-group MAIL_S any object MAIL_SVR

access-list OUTSIDE_IN deny ip any any

access-group OUTSIDE_IN interface Outside

6. Outside -> Inside // 모든 접근 차단.

그냥 내버려두면 차단.

'네트워크 수업 > Docker' 카테고리의 다른 글

| ASA 23.05.26 (0) | 2023.05.26 |

|---|---|

| ASA 23.05.26 (0) | 2023.05.26 |

| Cisco ASA Firewall 23.05.24 (0) | 2023.05.24 |

| Docker Image (0) | 2023.05.18 |

| 도커네트워크 23.05.16 (0) | 2023.05.16 |

댓글