<frame-relay 시리즈>

2023.03.16 - [네트워크 수업] - [실습] RIP, STATIC, 비밀번호, 서버 연결 23.03.16

2023.03.17 - [네트워크 수업] - [실습] RIP STATIC NAT 서버연결 + FTP설정 23.03.17

2023.03.20 - [네트워크 수업] - [실습] 23.03.20

2023.03.21 - [네트워크 수업] - [실습] 확장 ASL ping DoS공격 막기 23.03.21

2023.03.22 - [네트워크 수업] - [실습] ACL 확장 Password 시간지정 텔넷 ftp 23.03.22

재분배!!!!!

https://m.blog.naver.com/darkdac/50124816849

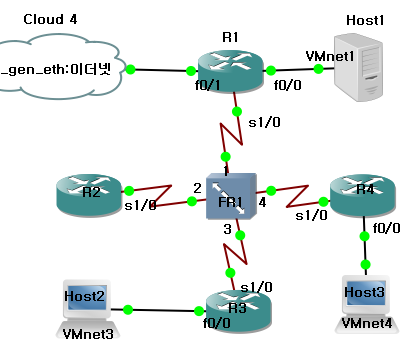

기본설정]

ena

confi ter

no ip domain lookup

line c 0

logg sync

exec-timeout 0

int s1/0

no shut

clock rate 64000

enc frame

no frame inver

>>매핑까지 하고 핑까지 날려보기

R1]

conf t

int lo0

ip add 17.17.1.1 255.255.255.0

exit

int s1/0

ip add 17.17.12.1 255.255.255.0

fram map ip 17.17.12.2 102 br

exit

R2]

conf t

int lo0

ip add 17.17.2.2 255.255.255.0

exit

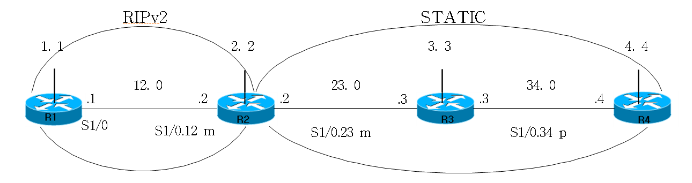

int s1/0.12 m

ip add 17.17.12.2 255.255.255.0

fram map ip 17.17.12.1 201 br

exit

int s1/0.23 m

ip add 17.17.23.2 255.255.255.0

fram map ip 17.17.23.3 203 br

exit

R3]

conf t

int lo0

ip add 17.17.3.3 255.255.255.0

exit

int s1/0.23 m

ip add 17.17.23.3 255.255.255.0

fram map ip 17.17.23.2 302 br

exit

int s1/0.34 p

ip add 17.17.34.3 255.255.255.0

fram inter 304

exit

R4]

conf t

int lo0

ip add 17.17.4.4 255.255.255.0

exit

int s1/0.34 p

ip add 17.17.34.4 255.255.255.0

fram inter 403

exit

>>여기까지 하고 next hopping 해주기

>>라우팅

하고 R1-R2 R2-R4까지 핑나가는지 확인

R2]

ip route 17.17.3.0 255.255.255.0 s1/0.23 17.17.23.3

ip route 17.17.4.0 255.255.255.0 s1/0.23 17.17.23.3

ip route 17.17.34.0 255.255.255.0 s1/0.23 17.17.23.3

R3]

ip route 0.0.0.0 0.0.0.0 s1/0.23 17.17.23.2 //Rip 인 R1은 모르니까 무조건 디폴트로!

ip route 17.17.4.0 255.255.255.0 s1/0.34 17.17.34.4 //롱기스트매치룰

R4]

ip route 0.0.0.0 0.0.0.0 s1/0.34 17.17.34.3

pc ip 라우팅>>

R2]

ip route 17.17.33.0 255.255.255.0 s1/0.23 17.17.23.3

ip route 17.17.44.0 255.255.255.0 s1/0.23 17.17.23.3

R3]

ip route 17.17.44.0 255.255.255.0 s1/0.34 17.17.34.4

R4]

ip route 0.0.0.0 0.0.0.0 s1/0.34 17.17.34.3

>>R1,R2 라우터에 RIP 설정

ip routing 하고 R1-R2 R2-R4 핑 나가는 지 확인

R1, R2]

router rip

ver 2

net 17.0.0.0

no auto

passive lo0 //lo0에서 sending하는것 방지

exit

//(3/18)여기서 redistribute static metric 1을 주면 과연 R2가 R1에게 재분배를 주는게 맞는건가...???

첫번째 방법. default-information originate

## R2에서 명령어를 통해 default를 설정해주면 R1, R3, R4는 모두 R2로 모이게 된다.

## R2와 인터넷은 스태틱으로 연결해주면 된다. (지금은 실습이라 연결 안되어 있지만, 실제로 연결되어 있다면!!)

R2]

router rip

default-information originate

//수업시간에 이렇게 해줬을 경우

//R2에 passive int s1/0.23 도 줬다. 왜...???

R1, R3, R4]

show ip route

R* 이 들어와서 default가 설정된 것을 확인할 수 있음.

두번째 방법. Redistribute static

## 스태틱을 null0로 잡고, RIP으로 끌어당겨 재분배한다. RIP으로 전부 모여라!

## 그러고 나면 RIP으로 디폴트가 전파된다.

(이전기수 내용 - 우린 이렇게 안배움)

R2]

no default-information originate

exit

## 이전의 첫번째 방법때 사용했던 명령어 삭제.

ip route 0.0.0.0 0.0.0.0 null0

## 모든 것은 쓰레기통으로 가라.

## 목적지를 null0로 잡아야 looping이 안생김.

## null0로 안잡으면 looping이 돌아버림.

router rip

redistribute static

## 스태틱으로 RIP이 제공 되었다.

(우리가 배운 내용)

1. 조정대상 Net 지정

2. Route-map 생성

3. 재분배

R2]

confi ter

ip prefix-list HOP2 permit 16.16.3.0/24

ip prefix-list HOP2 permit 16.16.34.0/24

ip prefix-list HOP3 permit 16.16.4.0/24

route-map STATIC_NET 10 //이제 홉수를 매긴다. 10은 굳이 안줘도 자동으로 주어진다.

match ip address prefix-list HOP2

set metric 2

exit

route-map STATIC_NET 20

match ip address prefix HOP3

set metric 3

exit

router rip

no redistribute static metric 1

redistribute static route-map STATIC_NET //route-map에 해당되는 애들만 재분배 해라!!

결과 : metric 값이 1에서 제대로 바뀜

R1-R4 전구관 통신 완.

NAT 설정

R1]

access-list 10 permit 10.0.0.0 0.255.255.255

sh ip access-list //verify

ip nat inside source list 10 interface f0/1 overload

int f0/0

ip nat inside

exit

int s1/0

ip nat inside

exit

int f0/1

ip nat outside

R2]

router rip

no auto-summary

access-list 100 deny tcp 17.17.44.0 0.0.0.255 17.17.11.100 0.0.0.0 eq 21

100~199는 확장

permit/deny

프로토콜 tcp

출발지ip -win702 ip 17.17.44.0 0.0.0.0.255

목적지ip - 서버 ip 17.17.11.100

포트넘버 eq 21 (ftp 의 tcp 는 20번과 21번)

access-list 100 permit ip any any //access-list에 쟤만빼고 다 허용해라

int s1/0.23

ip access-group 100 in //위에 100번 그룹 적용

서버 702에서 ftp 파일전송하는거만 막고 다 파일 전송 허용하겠다.

R4ㄴ

r2

access-list

'네트워크 수업' 카테고리의 다른 글

| [총정리] static 라우팅 23.03.20 (0) | 2023.03.20 |

|---|---|

| [실습] frame-relay static rip 23.03.20 (0) | 2023.03.20 |

| Distribute List 와 Prefix-List 와 access-List (0) | 2023.03.17 |

| [리눅스] 23.03.16 (0) | 2023.03.16 |

| [실습] RIP, STATIC, 비밀번호, 서버 연결 23.03.16 (0) | 2023.03.16 |

댓글